Дипломная работа: Обеспечение защиты информации в локальных вычислительных сетях

Дипломная работа: Обеспечение защиты информации в локальных вычислительных сетях

Троянский конь – это программа, содержащая в себе некоторую разрушающую функцию, которая активизируется при наступлении некоторого условия срабатывания. Обычно такие программы маскируются под какие-нибудь полезные утилиты. Троянские кони представляют собой программы, реализующие функции, связанные с нарушением безопасности и деструктивными действиями. Отмечены случаи создания таких программ с целью облегчения распространения вирусов. Обычно они маскируются под игровые или развлекательные программы и наносят вред под красивые картинки или музыку.

Программные закладки также содержат некоторую функцию, наносящую ущерб вычислительной системе, но эта функция, наоборот, старается быть как можно незаметнее, т.к. чем дольше программа не будет вызывать подозрений, тем дольше закладка сможет работать.

В качестве примера приведем возможные деструктивные функции, реализуемые троянскими конями и программными закладками:

1. Уничтожение информации.

2. Перехват и передача информации.

3. Целенаправленная модификация кода программы.

Если вирусы и троянские кони наносят ущерб посредством лавинообразного саморазмножения или явного разрушения, то основная функция разрушающих программных средств, действующих в компьютерных сетях, — взлом атакуемой системы, т.е. преодоление защиты с целью нарушения безопасности и целостности. Этот процесс может быть автоматизирован с помощью специального вида разрушающего программного средства, называемого сетевой червь.

Червями называют вирусы, которые распространяются по глобальным сетям, поражая целые системы, а не отдельные программы. Это самый опасный вид вирусов, так как объектами нападения в этом случае становятся информационные системы государственного масштаба. С появлением глобальной сети Internet этот вид нарушения безопасности представляет наибольшую угрозу, т. к. ему в любой момент может подвергнуться любой из 100 миллионов компьютеров, подключенных к этой сети.

1.3.6 Основные типы угроз вычислительным системам

Существуют три различных типа угроз относящиеся к раскрытию, целостности или отказу служб вычислительной системы.

Угроза раскрытия заключается том, что информация становится известной тому, кому не следовало бы ее знать. В терминах компьютерной безопасности угроза раскрытия имеет место всякий раз, когда получен доступ к некоторой секретной информации, хранящейся в вычислительной системе или передаваемая от одной системы к другой. Иногда в связи с угрозой раскрытия используется термин «утечка».

Угроза целостности включает в себя любое умышленное изменение информации, хранящейся в вычислительной системе или передаваемой из одной системы в другую. Когда взломщики преднамеренно изменяют информацию, говорят, что целостность этой информации нарушена. Целостность также будет нарушена, если к несанкционированному изменению приводит случайная ошибка. Санкционированными изменениями являются те, которые сделаны определенными лицами с обоснованной целью (таким изменением является периодическая запланированная коррекция некоторой базы данных).

Угроза отказа служб возникает всякий раз, когда в результате преднамеренных действий, предпринятых другим пользователем, умышленно блокируется доступ к некоторому ресурсу вычислительной системы. То есть, если один пользователь запрашивает доступ к службе, а другой предпринимает что-либо для недопущения этого доступа, мы говорим, что имеет место отказ службы. Реально блокирование может быть постоянным, так чтобы запрашиваемый ресурс никогда не был получен, или оно может вызвать только задержку запрашиваемого ресурса, достаточно долгую для того, чтобы он стал бесполезным. В таких случаях говорят, что ресурс исчерпан.

Политика безопасности подразумевает множество условий, при которых пользователи системы могут получить доступ к информации и ресурсам. Таким образом, политика безопасности определяет множество требований, которые должны быть выполнены в конкретной реализации системы. Очевидно, для проведения желаемой политики безопасности в системе должны присутствовать соответствующие механизмы. В большинстве случаев механизмы безопасности содержат некоторые автоматизированные компоненты, зачастую являющиеся частью базового вычислительного окружения (операционной системы), с соответствующим множеством процедур пользователя и администратора.

Одним из важнейших аспектов проблемы информационной безопасности компьютерных систем является противодействие разрушающим программным средствам. Рассмотрим подходы к решению этой задачи:

- создание специальных программных средств, предназначенных исключительно для поиска и ликвидации конкретных видов разрушающих программных средств (антивирусные программы);

- проектирование вычислительных систем, архитектура и модель безопасности которых не допускает существование разрушающих программных средств, либо ограничивает область их активности и возможный ущерб;

- создание и применение методов и средств анализа программного обеспечения на предмет наличия в них угроз информационной безопасности вычислительных систем и элементов разрушающих программных средств.

Процедуру анализа программного обеспечения на предмет наличия в них угроз информационной безопасности вычислительной системы называются анализом безопасности программного обеспечения. Данный подход требует разработки соответствующих теоретических моделей программ, вычислительных систем и разрушающих программных средств, создания методов анализа безопасности и методик их применения.

Модель реализации угроз информационной безопасности изображена на рисунке 1.4

Рисунок 1.4 Модель реализации угроз информационной безопасности

1.3.7 Анализ и классификация удаленных атак в ЛВС

Основой любого анализа безопасности компьютерных систем является знание основных угроз, присущих им. Для подобного анализа представляется необходимым выделение из огромного числа видов угроз обобщенных типов угроз, их описание и классификация.

Классификация удаленных атак на ЛВС.

Удаленные атаки можно классифицировать по следующим признакам:

1. По характеру воздействия:

· активные,

· пассивные.

Под активным воздействием на сетевую систему понимается воздействие, оказывающее непосредственное влияние на работу сети (изменение конфигурации сети, нарушение работы сети) и нарушающее политику безопасности, принятую в системе. Практически все типы удаленных атак являются активными воздействиями.

Пассивным воздействием на сетевую систему называется воздействие, которое не оказывает непосредственного влияния на работу сети, но может нарушать ее политику безопасности. Именно отсутствие непосредственного влияния на работу сети приводит к тому, что пассивное удаленное воздействие практически невозможно обнаружить. Единственным примером пассивного типового удаленного воздействия служит прослушивание канала в сети.

2. По цели воздействия:

· перехват информации,

· искажение информации.

Основная цель практически любой атаки – получить несанкционированный доступ к информации. Существуют две принципиальных возможности доступа к информации: перехват и искажение. Возможность перехвата информации означает получение к ней доступа, но невозможность ее модификации. Примером перехвата информации может служить прослушивание канала в сети. В этом случае имеется несанкционированный доступ к информации без возможности ее искажения.

Возможность к искажению информации означает полный контроль над информационном потоком. Информацию можно не только прочитать, как в случае перехвата, а иметь возможность ее модификации.

3. По условию начала осуществления воздействия.

Защита информации включает в себя комплекс мероприятий, направленных на обеспечение информационной безопасности. На практике под этим понимается поддержание целостности, доступности и, если нужно, конфиденциальности информации и ресурсов, используемых для ввода, хранения, обработки и передачи данных.

Применительно к персоналу, работающему с информационными системами, используются операционные регуляторы, действующие на окружение компьютерных комплексов. Имеются в виду способы подбора персонала, его обучения, обеспечения дисциплины. Сюда же относятся меры по физической защите помещений и оборудования и некоторые другие.

Перед принятием каких-либо защитных мер необходимо произвести анализ угроз.

Наиболее распространенные угрозы

Самыми частыми и самыми опасными, с точки зрения размера ущерба, являются непреднамеренные ошибки пользователей, операторов, системных администраторов и других лиц, обслуживающих информационные системы. Иногда такие ошибки являются угрозами: неправильно введенные данные, ошибка в программе, а иногда они создают слабости, которыми могут воспользоваться злоумышленники - таковы обычно ошибки администрирования. Согласно статистики 65% потерь - следствие непреднамеренных ошибок. Пожары и наводнения можно считать пустяками по сравнению с безграмотностью и расхлябанностью. Очевидно, самый радикальный способ борьбы с непреднамеренными ошибками - максимальная автоматизация и строгий контроль за правильностью совершаемых действий.

На втором месте по размерам ущерба располагаются кражи и подлоги. Подлинный ущерб от краж и подлогов намного больше, поскольку многие организации по понятным причинам скрывают такие инциденты. В большинстве расследованных случаев виновниками оказывались штатные сотрудники организаций, отлично знакомые с режимом работы и защитными мерами. Это еще раз свидетельствует о том, что внутренняя угроза гораздо опаснее внешней.

Весьма опасны так называемые обиженные сотрудники - нынешние и бывшие. Как правило, их действиями руководит желание нанести вред организации-обидчику (повредить оборудование; встроить логическую бомбу; оторая со временем разрушит программы и/или данные; ввести неверные данные; удалить данные; изменить данные).

Обиженные сотрудники, даже бывшие, знакомы с порядками в организации и способны вредить весьма эффективно. Необходимо следить за тем, чтобы при увольнении сотрудника его права доступа к информационным ресурсам аннулировались.

Угрозы, исходящие от окружающей среды, отличаются большим разнообразием. В первую очередь, следует выделить нарушения инфраструктуры - аварии электропитания, временное отсутствие связи, перебои с водоснабжением, гражданские беспорядки. Опасны стихийные бедствия и события, воспринимаемые как стихийные бедствия - пожары, наводнения, землетрясения, ураганы. По статистическим данным, на долю огня, воды и аналогичных "врагов", в том числе - низкое качество электропитания, приходится 13% потерь, нанесенных информационным системам.

Таковы основные угрозы, на которые приходится основная доля урона, наносимого информационным системам.

2. Защита информации в локальных вычислительных сетях ЗАО завода ЛИТ

2.1 Анализ системы защиты информации в ЛВС ЗАО завода ЛИТ

Защиту информации, локальной сети и ЭВМ на заводе от прямых угроз можно разбить на две категории:

1. Защита от стихийных бедствий.

2. Защиты от злоумышленников.

Наиболее опасным из стихийных бедствий можно считать пожар. Соблюдение элементарных пожарных норм позволяет решить эту проблему. Наиболее важен и интересен второй пункт.

Для того, чтобы защитить компьютеры от злоумышленников, а следовательно защитить информацию, необходимо ограничить непосредственный доступ к вычислительной системе в целом. Для этого следует организовать охрану вычислительного комплекса, расположенного на территории завода. Можно выделить следующие виды охранных мер:

· охрана границ территории (некоторой зоны, окружающей завод);

· охрана самого здания или некоторого пространства вокруг него (создание контролируемой зоны вокруг подразделения АСУ);

· охрана входов в отделение АСУ;

· охрана критических зон.

Пропуск на территорию завода осуществляется через контрольный пропускной пункт, охраняемый специальным подразделением охраны в строго определенном порядке по пропускам.

Все подразделения, где используются ЭВМ имеют прочные надежные стены из кирпича или железобетона, толщиной не менее 30 см.

Входы в здания имеют надежные двери, которые постоянно закрыты на кодовые замки, коды которых знают лишь ограниченный круг персонала подразделения. Некоторые входы контролируются посредством личного опознавания входящего охраной или с использованием ключей (специальных карточек). Окна на первых этажах и у лестничных клеток, козырьков имеют металлические решетки.

2.1.1 Отдел АСУ: название, назначение и задачи решаемые отделом

Отдел АСУ (Автоматизированные системы управления) является самостоятельным структурным подразделением ЗАО завода ЛИТ.

Задачами данного отдела являются:

· Выполнение работ по разработке, подготовке и отладке компьютерных программ для решения экономических и других задач;

· Обеспечение бесперебойного функционирования компьютерной техники;

· Поддержка функционирования IT – структуры предприятия;

· Ремонт и обслуживание компьютерной техники и периферийного оборудования.

Бюро АСУ руководствуется в своей деятельности:

· Действующим законодательством РФ и другими нормативными актами;

· Приказами и распоряжениями по заводу;

· Положениями и инструкциями, действующими на заводе;

· Инструкцией (№ 104) по охране труда для операторов и пользователей ПЭВМ и работников, занятых эксплуатацией ПЭВМ и ВДТ;

· Ежемесячными планами работы бюро АСУ.

2.1.2 Структура отдела АСУ ЗАО завода ЛИТ

Сотрудниками данного отдела являются 6 человек:

· Начальник бюро АСУ;

· Системный администратор;

· 2 Инженера – электронщика;

· Администратор БД;

· Программист.

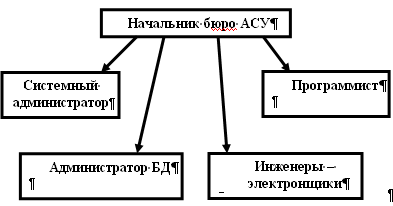

Структурная схема отдела АСУ представлена на рисунке 2.1.

Начальник бюро АСУ руководит отделом, дает распоряжения.

Системный администратор является организатором и исполнителем работ по выявлению и устранению сбоев в работе ЛВС и сетевых сервисов. Основной задачей Администратора сети является обеспечение бесперебойного функционирования ЛВС и сетевых сервисов.

Администратор БД занимается созданием структуры и минимизацией таблиц в базах данных их внедрением, обслуживанием и сохранением данных.

Программист составляет программу по готовому техническому заданию, а при отсутствии такового составляет его. Занимается написанием, отладкой, внедрением и обслуживанием программ.

Инженеры – электронщики занимаются ремонтом компьютерной техники и периферийного оборудования.

Рисунок 2.1. Структурная схема отдела и его подразделений

Взаимосвязь бюро АСУ с другими подразделениями завода:

· со всеми подразделениями завода – представляет сопровождение действующих задач, внесение изменений по мере необходимости

· с социально-правовым отделом – представляет проекты графиков ежегодных отпусков, характеристик, листов временной нетрудоспособности, сведения по кадровым вопросам, заявки на потребность в кадрах, получает приказы по кадровым вопросам, утвержденные графики ежегодных отпусков

· с отделом планирования производства и организации труда – представляет предложения по совершенствованию организации труда, систем оплаты труда и материального стимулирования, предложения по проекту штатного расписания, получает штатное расписание, положение о премировании, график.

· со службой логистики перевозок – представляет заявки на подачу автотранспорта с указанием рода груза и количества.

2.2 Программное обеспечение отдела АСУ ЗАО завода ЛИТ

2.2.1 Особенности работы отдела АСУ в конкретной операционной системе

Отдел АСУ работает в 2-х операционных системах:

· Linux;

· Windows XP Professional editions.

Linux – общее название Unix-подобных операционных систем на основе одноимённого ядра и собранных для него библиотек и системных программ, разработанных в рамках проекта GNU. Linux работает на PC-совместимых системах семейства Intel x86, AMD64, PowerPC, IBM, и многих других.

Семейство ОС на базе ядра Linux – третье по популярности в мире на рынке настольных компьютеров. На рынке веб-серверов доля Linux порядка 50 %. Linux используется на 91 % самых мощных суперкомпьютеров планеты.